Možno ste zachytili informáciu o novej kritickej zraniteľnosti knižnice log4j s CVSS score 10 (najvyššie možné) a o zero-day expolite Log4Shell. Táto zraniteľnosť zasahuje väčšinu Java aplikácií a umožňuje vzdialeným neautentifikovaným útočníkom spustenie škodlivého kódu. Pomôže nám IPS ochrániť našu infraštruktúru pred možným útokom? Záleží, aké máte nastavenie.

LOG4SHELL IPS signatúra

Čo je to IPS a ako nám pomáha zvýšiť bezpečnosť v našej infraštruktúre sme popísali v článku „IPS (INTRUSION PREVENTION SYSTEM) – OCHRANA PROTI SIEŤOVÝM ÚTOKOM„.

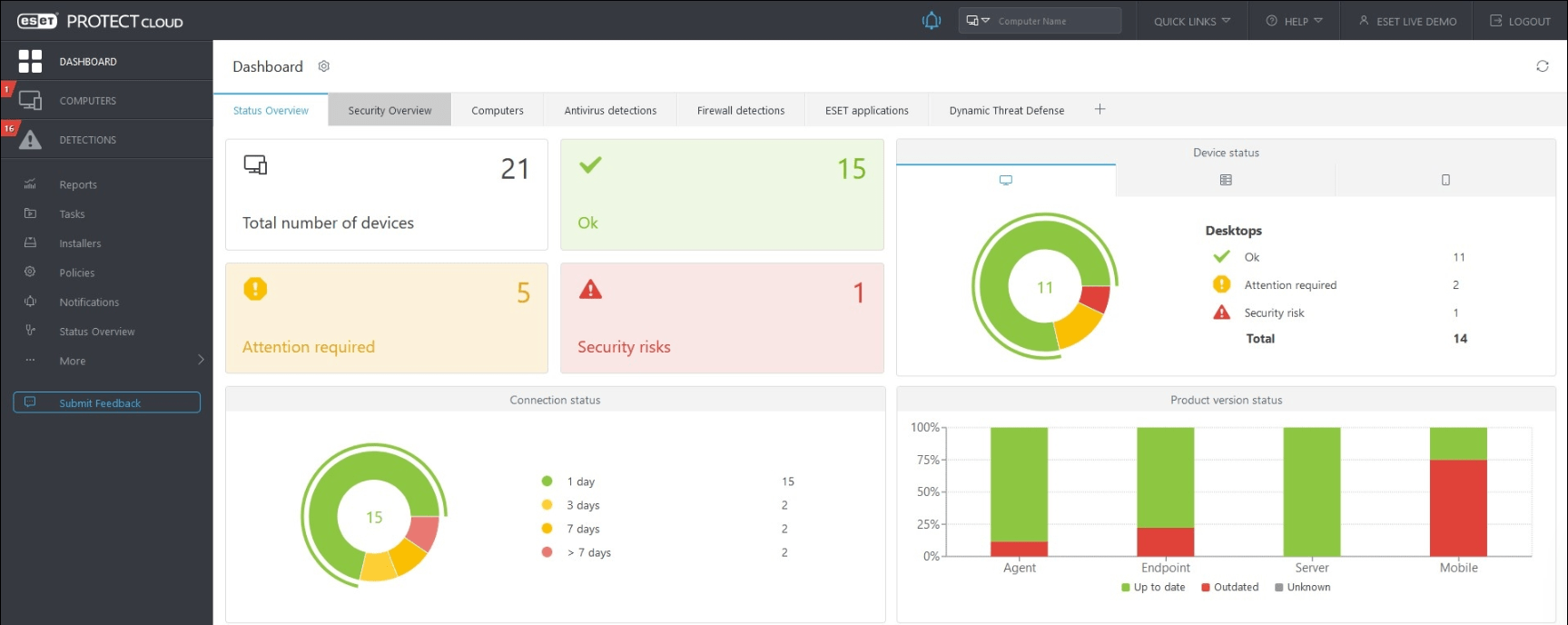

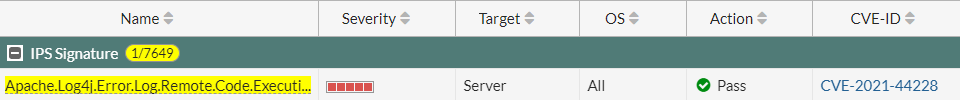

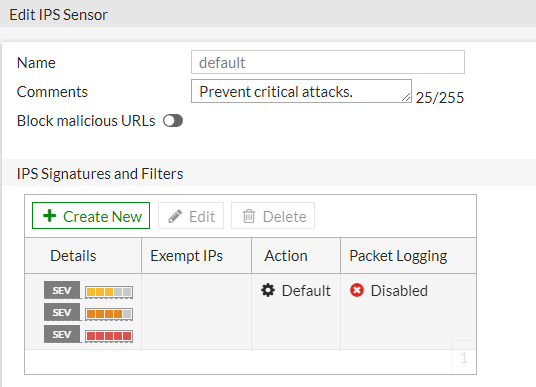

Fortinet zareagoval na túto zraniteľnosť popísanú v CVE-2021-44228 pomerne rýchlo a už 10.12.2021 vydal signatúru, ktorá vie potenciálny útok detekovať. Nakoľko však ide o emergency signatúru, jej default Action je Pass, ako môžete vidieť na obrázku nižšie.

IPS senzor „default“ v pôvodnom nastavení používa Action „Default“, čiže sa spolieha na nastavenie samotnej signatúry. Dôsledok je, že v prípade útoku Log4shell by IPS síce túto aktivitu detekovalo, ale nazablokovalo by ju.

Nastavenie IPS senzoru „Default“

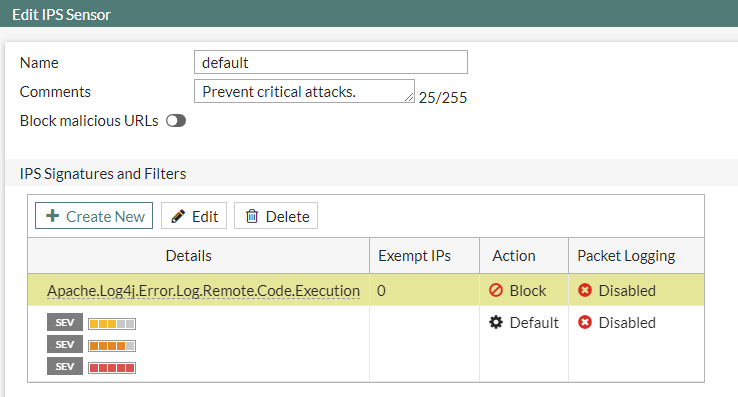

LOG4SHELL – blockovanie potenciálneho útoku

Možné riešenie by bolo nastavenie IPS senzoru tak, aby bol tento útok explicitne blockovaný. Alternatívne riešenie by mohlo byť explicitné blockovanie všetkých útokov so závažnosťou „Critical“.

Ak vás tento článok zaujal a chcete dostávať mailovú notifikáciu, pri publikovaní podobných článkov o hackingu, sieťovej bezpečnosti, Linux serveroch, Cisco zariadeniach, či o programovaní, môžete sa prihlásiť na odber článkov.