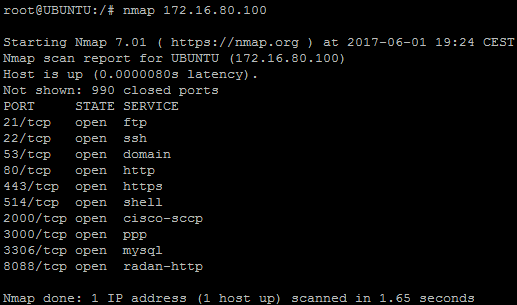

NMAP (skratka z Network Mapper) je voľne dostupný open-source nástroj, ktorý slúži na získavanie informácií o zariadeniach v sieti a je jedným zo základných nástrojov pre bezpečnostné audity.

Pomocou NMAP vieme jednoduchým spôsobom zistiť, aké zariadenia nám žijú v sieti, aké služby na nich bežia, aké operačné systémy používajú a mnoho ďalších užitočných informácií. Mnohokrát vieme tento nástroj dobre využiť aj pri troubleshootingu.

Typicky sa spúšťa z príkazového riadku v Linuxe, ale existuje aj oficiálne grafické rozhranie s názvom Zenmap, ktoré sa dá spustiť aj pod operačným systémom Windows.

Inštalácia

Pre Debian / Ubuntu Linux je jednoduchá:

# sudo apt-get install nmap

Príklady

Všetky funkcionality sú výborne zdokumentované. Popis jednotlivých prepínačov si môžeme prezrieť po zadaní nasledovného príkazu:

# man nmap

Pozrime sa na niekoľko príkladov použitia NMAP

1 . Scan 1 IP adresy

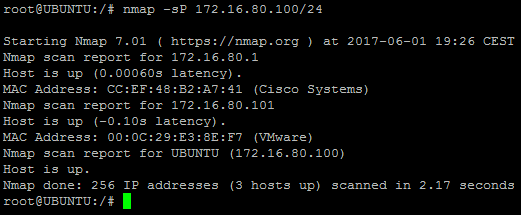

2. Scan subnetu

Prepínač –sP nám odhalí, aké IP adresy nám v danom subnete odpovedajú na ping. Môžeme vidieť, že odpovedajú 3 IP adresy a podľa ich MAC adresy boli zistený výrobcovia daných zariadení.

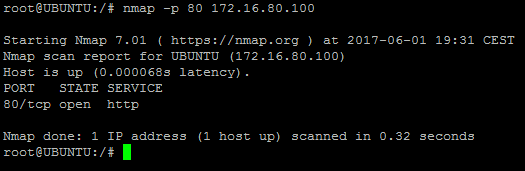

3. Scan portu

V tomto prípade skúmame, či je otvorený TCP port 80 (HTTP)

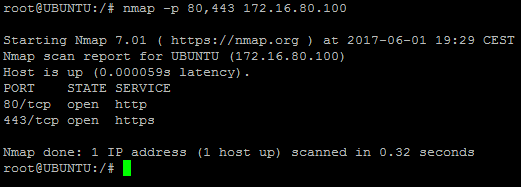

4. Scan viacerých portov

V tomto prípade skúmame stav TCP portov 80 (HTTP) a 443 (HTTPS)

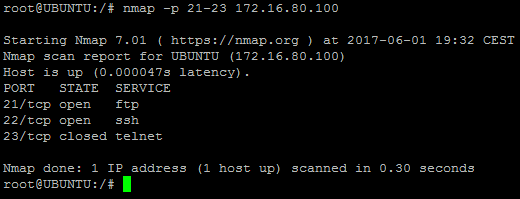

5. Scan rozsahu portov

V tomto prípade skúmame stav TCP portov 21 až 23.

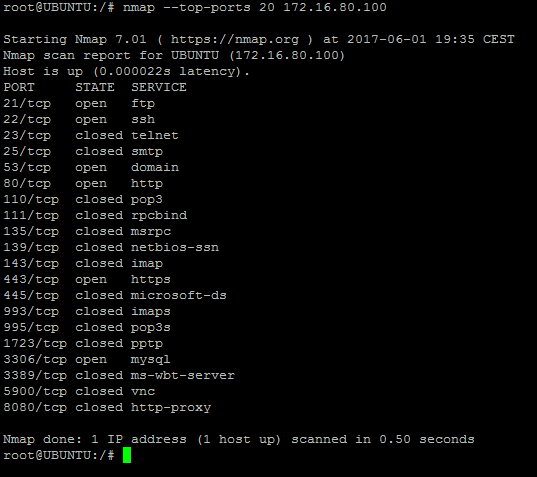

6. Top X portov

Pokiaľ nehľadáme niečo konkrétne a chceme len zistiť, aké služby bežia na hostovi, môžeme využiť funkciu –top-ports, ktorá nám overí top X portov, ktoré sa používajú najbežnejšie. V príklade nižšie testujeme top 20 portov.

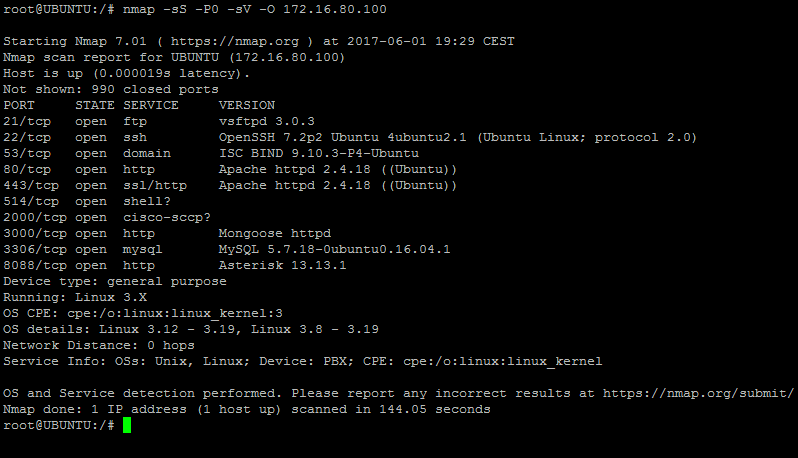

7. Detailnejší scan

Keď chceme zistiť viac podrobností o konkrétnom zariadení, môžeme zapnúť viac funkcionalít súčasne. V príklade nižšie môžeme vidieť TCP SYN scan (-sS), IP Protocol Ping (-P0), detekciu služieb a ich verzie (-sV ) a detekciu operačného systému (-O)

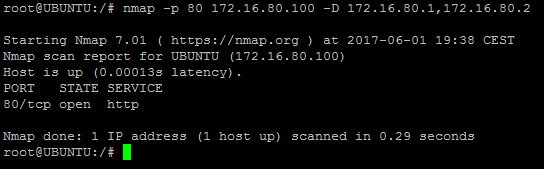

8. Skrytie vlastnej zdrojovej IP adresy

Ak nechceme, aby naše scanovanie bolo zalogované na zariadení, ktoré monitoruje podobné aktivity v sieti z bezpečnostných dôvodov , môžeme pomocou prepínača –D schovať svoju zdrojovú IP adresu medzi iné falošne podhodené IP adresy. V tomto prípade scanujeme port 80 a podhadzujeme 2 vymyslené adresy, ale je možné ich podhodiť omnoho viac.

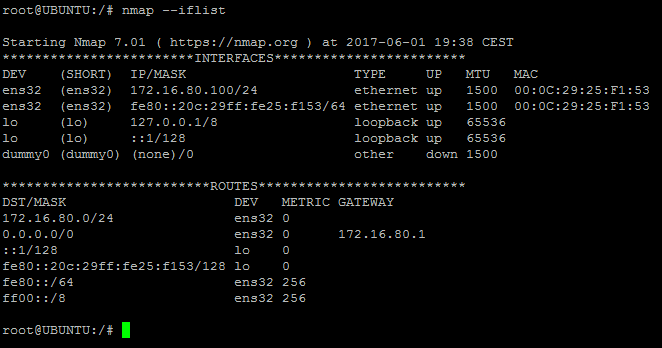

9. Detekcia portov na aktuálnom zariadení

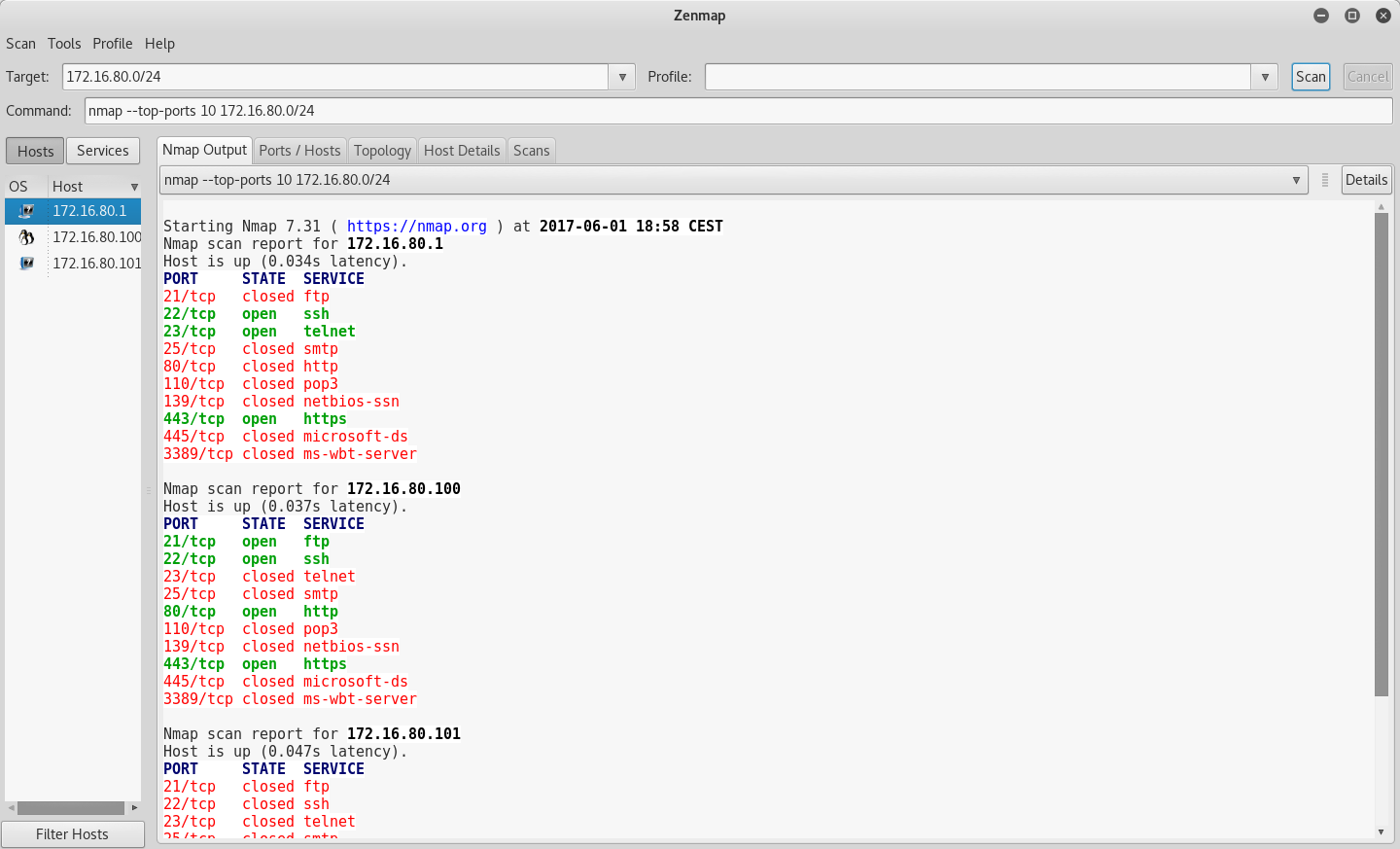

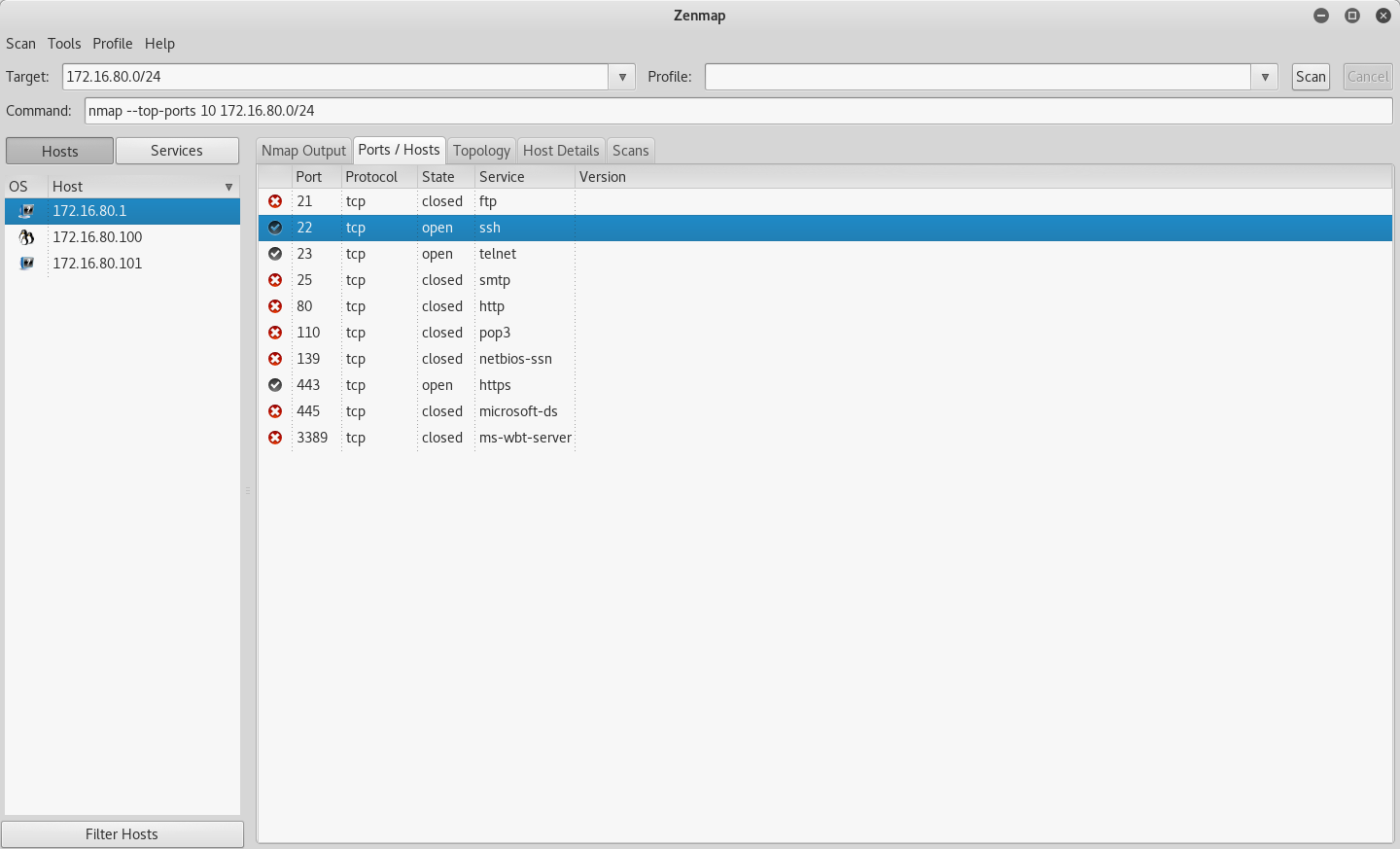

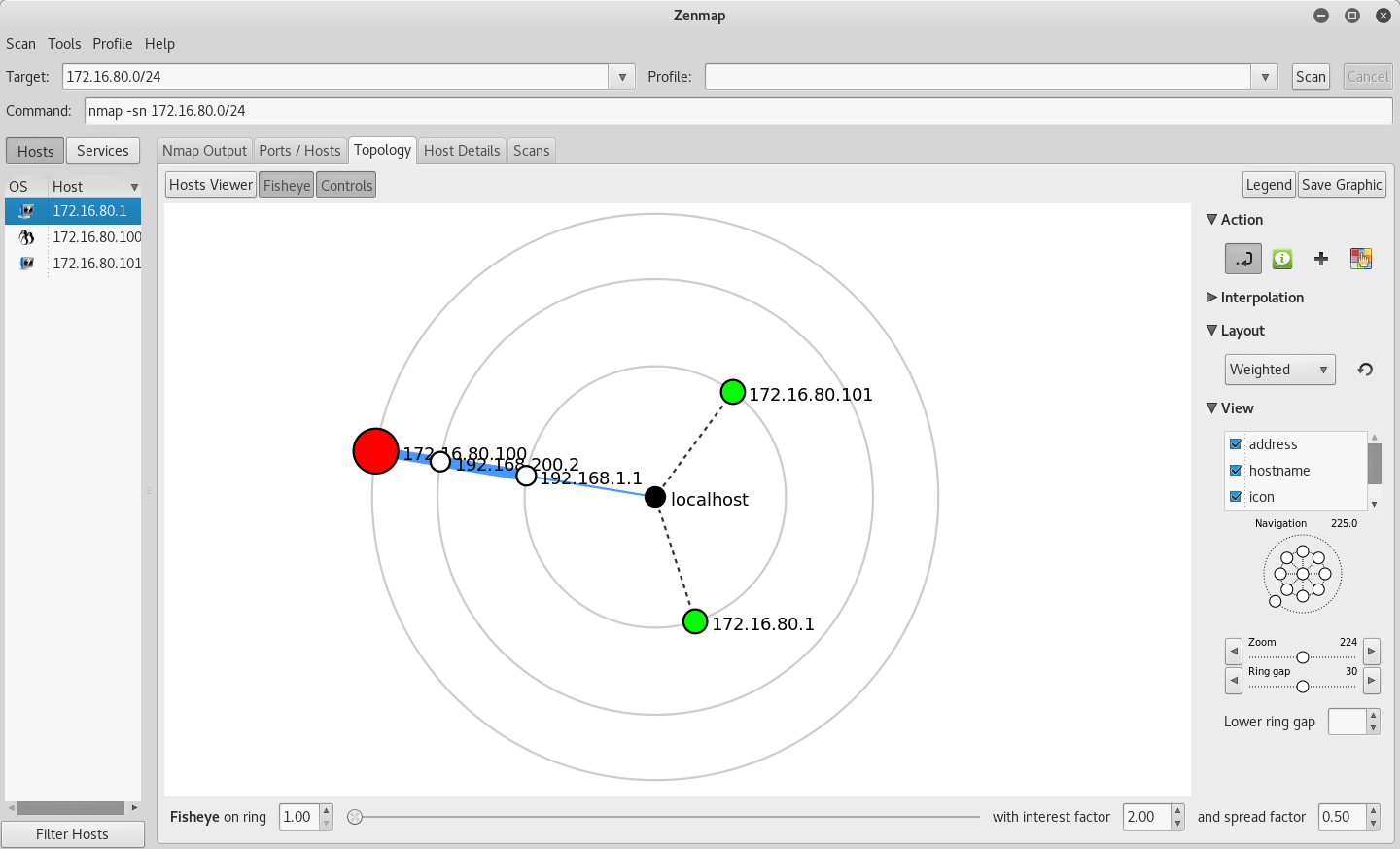

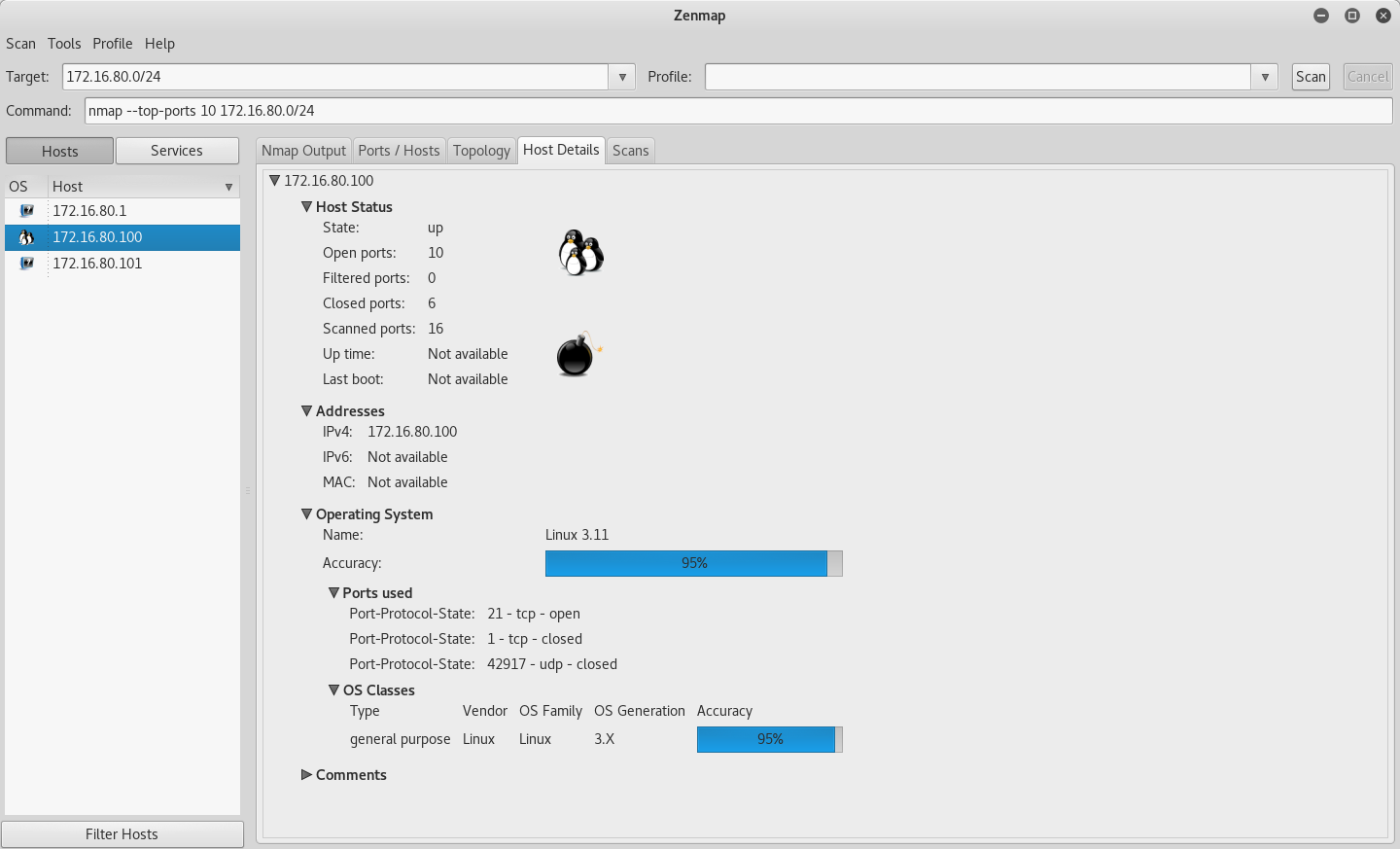

10. Zenmap – Grafické rozhranie NMAP

Nemáte radi príkazový riadok? Asi zbytočná otázka, ak ste sa dostali až sem. Toto jednoduché GUI však ponúka okrem štandardného výstupu z CLI aj prehľadnú sumarizáciu výsledkov, ktorú oceníme hlavne pri získavaní informácií z väčších sietí.

NMAP je veľmi silný nástroj a ponúka ešte veľa ďalších možností. Vyššie spomenuté vám však umožnia urobiť si základný prehľad o tom, aké zariadenia sa vo vašej sieti nachádzajú a aké služby na nich bežia. Určite nie je zlý nápad, robiť na pravidelnej báze podobný audit na vlastnej sieti, aby ste sa uistili, že ste nenechali niekde omylom otvorený port, ktorý ste nemali v pláne nechať otvorený. Môžete tak efektívne predísť nechcenému vniknutiu útočníka do vašich zariadení. Podobné “audity” vám totiž neustále robia hackeri z celého sveta.

Bonus TIP: Ak potrebujete urobiť scan siete z mobilného zariadenia, skúste aplikáciu FING, ktorú odporúčam v článku Mobilné aplikácie pre sieťových inžinierov ZADARMO.

Ak vás tento článok zaujal a chcete dostávať mailovú notifikáciu, pri publikovaní podobných článkov o hackingu, sieťovej bezpečnosti, Linux serveroch, Cisco zariadeniach, či o programovaní, môžete sa prihlásiť na odber článkov.