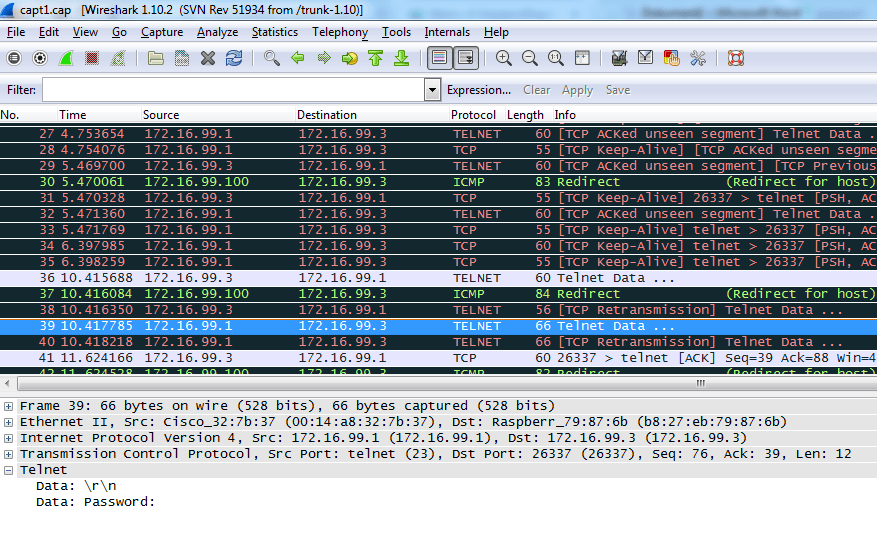

Wireshark je open-source nástroj slúžiaci primárne na odchytávanie a analýzu sieťovej prevádzky. Často sa využíva pri troubleshootingu, vzdelávaní, alebo môže poslúžiť hackerovi napríklad pri odchytávaní hesla. V tomto článku si ukážeme najužitočnejšie Wireshark filtre, vďaka ktorým si z veľkého množstva odchytených dát odfiltrujeme iba to, čo potrebujeme.

Wireshark si môžete zadarmo stiahnuť tu. Funguje na operačných systémoch Windows, Linux aj macOS.

WIRESHARK filtre – najužitočnejšie pravidlá

Ak odchytávame všetku prevádzku z nejakého portu, dostaneme vo výslednom súbore zmes komunikácie prostredníctvom rôznych protokolov, ako ARP, ICMP, SNMP a pod. ktoré nás nemusia v danej chvíli zaujímať. Aby sme odfiltrovali iba komunikáciu, ktorá nás zaujíma, napríklad na základe zdrojovej, alebo cieľovej IP adresy, alebo na základe protokolu, môžeme si nastaviť filter. Nižšie uvádzam Wireshark filre, ktoré používam najčastejšie.

Filtrovanie celej komunikácie jednej IP adresy

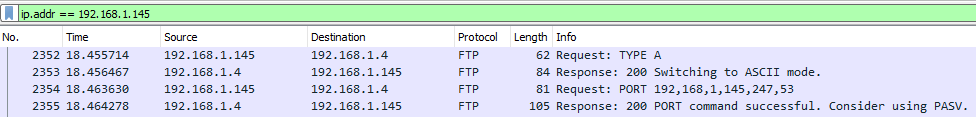

Nasledovný filter nám vytriedi prevádzku, kde zadaná IP adresa môže byť zdrojová, alebo cieľová.

ip.addr == 192.168.1.145

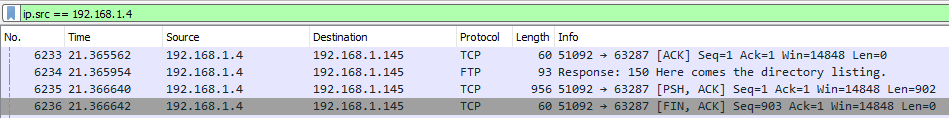

Filtrovanie na základe zdrojovej IP adresy

ip.src == 192.168.1.4

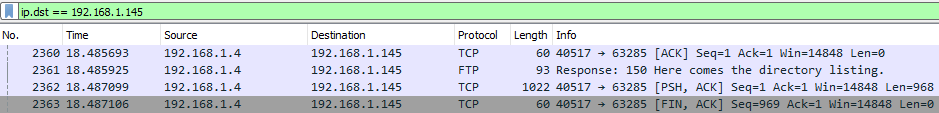

Filtrovanie na základe cieľovej IP adresy

ip.dst == 192.168.1.145

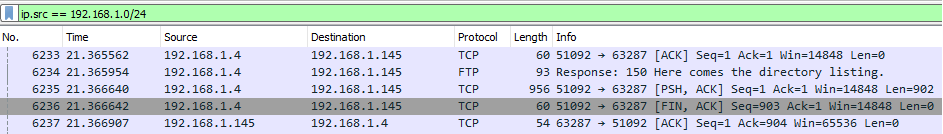

Filtrovanie na základe subnetu

Nasledovný filter nám vytriedi prevádzku, kde je zdrojová, alebo cieľová IP adresa z definovaného rozsahu.

ip.src == 192.168.1.0/24

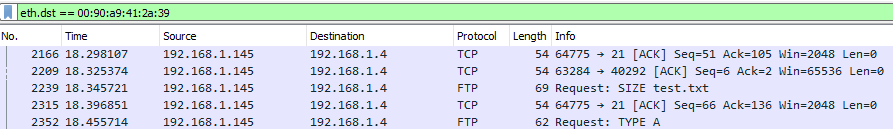

Filtrovanie na základe MAC adresy

eth.dst == 00:90:a9:41:2a:39

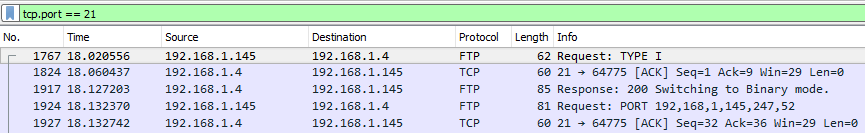

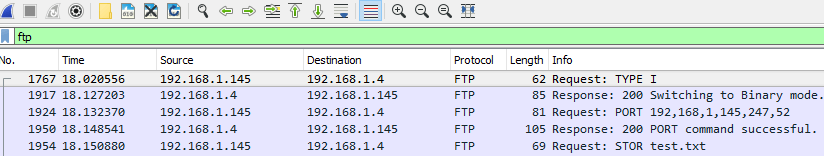

Filtrovanie na základe služby

Ak chceme filtrovať prevádzku na základe protokolu, môžeme buď zadať priamo jeho názov, alebo TCP/UDP port, na ktorom prebieha komunikácia.

tcp.port == 21

ftp

Porovnávanie hodnôt

V príkladoch uvedených vyššie môžeme vidieť použitie operátora „rovná sa“. V nasledovnej tabuľke sú uvedené ďalšie operátory, ktoré môžeme využiť pri filtrovaní.

[table id=11 /]

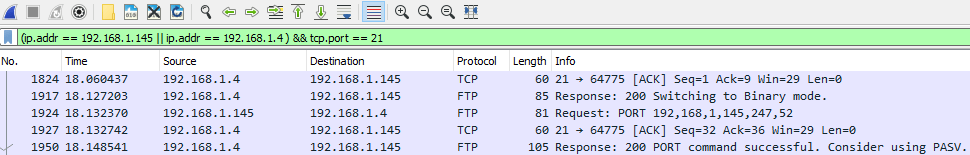

Logické operátory

Ak potrebujeme zadať špecifickejší filter zadaním viacerých podmienok, môžeme tak spraviť použitím nasledovných logických operátorov.

[table id=12 /]

V nasledovnom príklade je uvedená zložená podmienka, ktorá filtruje prevádzku súvisiacu s IP adresou 192.168.1.145, alebo 195.168.1.4 a zároveň prebieha na TCP porte 21, čiže ide o FTP prevádzku.

(ip.addr == 192.168.1.145 || ip.addr == 192.168.1.4 ) && tcp.port == 21

Ak vás tento článok zaujal a chcete dostávať mailovú notifikáciu, pri publikovaní podobných článkov o hackingu, sieťovej bezpečnosti, Linux serveroch, Cisco zariadeniach, či o programovaní, môžete sa prihlásiť na odber článkov.

[maxbutton name=“Newsletter“]