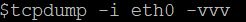

TCPDUMP je nástroj, ktorý slúži na odchytávanie a analýzu paketov. Využitie nájdeme predovšetkým v príkazovom riadku Linux zariadení, kde nemôžeme využiť grafické rozhranie programu Wireshark. V tomto článku si ukážeme najviac používané filtre a prepínače pre prácu s TCPDUMP.

Filtrovanie na základe fyzického rozhrania

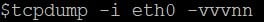

Pomocou prepínača -i určíme interface na ktorom chceme odchytávať prevádzku. Ak chceme odchytávať na všetkých interfacoch, môžeme použiť namiesto mena rozhrania slovo „any“.

-i eth0 -i any

Zobrazovanie viac informácií

Ak chceme vo výpise v príkazovom riadku zobraziť viac informácií z odchytených paketov, môžeme použiť prepínač -v . Čím viac „v“ pridáte, tým viac informácií uvidíte. Maximálny počet stupňov je 3.

-v -vv -vvv

Nekonvertuj hostnames a porty na mená

Ak nechcete, aby ste mali vo výstupe hostnames, ale IP adresy, použite prepínač -nn.

-nn

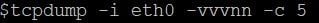

Odchyť presný počet packetov

Na produkčných zariadeniach často beží veľké množstvo prevádzky. Aby sa vám nezahltila obrazovka, môže sa zísť definovať presné množstvo paketov, ktoré chceme odchytiť. Na to slúži prepínač -c.

-c 5

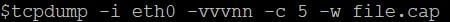

Uloženie odchytávania do súboru

Na uloženie výstupu do súboru môžete využiť prepínač -w. Tento súbor si môžete stiahnuť zo zariadenia, kde ste odchytávali a následne môžete súbor analyzovať vo Wiresharku, ak pre tento účel preferujete grafické rozhranie.

-w file.cap

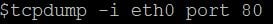

Filtrovanie na základe portu

port 22

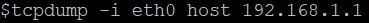

Filtrovanie na základe IP adresy

host 192.168.1.1

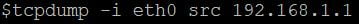

Filtrovanie na základe zdrojovej IP adresy

src 192.168.1.1

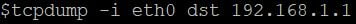

Filtrovanie na základe cieľovej IP adresy

dst 192.168.1.1

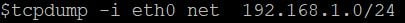

Filtrovanie na základe subnetu

net 192.168.1.0/24

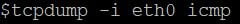

Filtrovanie na základe protokolu

icmp

TCPDUMP – Logické operátory

Často potrebujeme definovať niekoľko podmienok súčasne. Toto nám umožňuje použitie logických operátorov A, ALEBO, či NEGÁCIA, ako je uvedené nižšie. Dostupné sú slovné (and,or,not), aj symbolické (&&,||,!) formy. Nižšie nájdete niekoľko príkladov.

| Význam | slovný op. | symbolický op. |

|---|---|---|

| A | and | && |

| ALEBO | or | || |

| NEGÁCIA | not | ! |

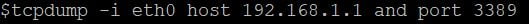

Filtrovanie na základe IP adresy a portu

host 192.168.1.1 and port 3389

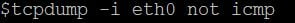

Filtrovanie na základe negácie

not icmp

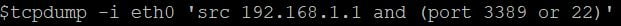

Zložené podmienky

'src 192.168.1.1 and (port 3389 or 22)'

Ak vás tento článok zaujal a chcete dostávať mailovú notifikáciu, pri publikovaní podobných článkov o hackingu, sieťovej bezpečnosti, Linux serveroch, Cisco zariadeniach, či o programovaní, môžete sa prihlásiť na odber článkov.