Vítam Ťa pri čítaní prvého dielu miniseriálu článkov venovaných DDoS (Distributed Denial of Service) útokom. V tejto časti načrtneme DDoS útoky realizované prostredníctvom protokolov používajúce UDP. Aj zdanlivo malé chyby v bezpečnosti sa dajú zneužiť na nekalé ciele hackerov. Výnimkou nie sú ani populárne protokoly založené na UDP, ktoré umožňujú vznik masívnych DDoS útokov.

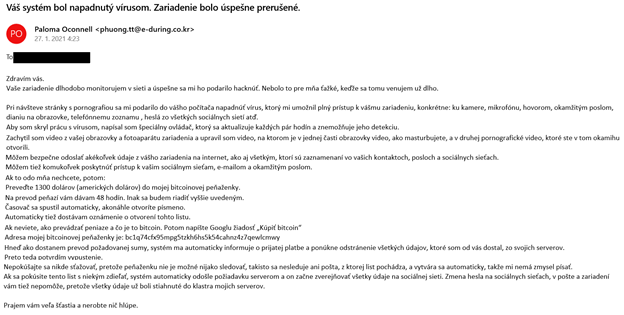

Princíp DDoS útoku s amplifikáciou a odrazením dátového toku.

Prečo DDoS útoky vznikajú

Aktuálnou hrozbou pre telekomunikačné siete a služby sú (okrem iného) DDoS útoky. Tie spôsobujú škody nie len cieľom takýchto útokov, ale aj kolaterálne škody, teda preťaženie siete operátora alebo nedostupnosť celých segmentov siete.

DDoS útoky môžu mať rôznu motiváciu, či už komerčnú (e-shopy, banky), politickú (médiá, inštitúcie), alebo osobnú (PC gaming). Vždy však majú jediný účel, znemožniť dostupnosť služieb cieľa útoku. Za cieľ môže mať takýto útok určitú časť siete alebo infraštruktúry, napríklad server (DNS, web) obete útoku.

Distribúcia útoku v tomto prípade znamená, že útočník nerealizuje útok priamo zo svojho zariadenia, ale napríklad cez botnet, ktorý sa dá „prenajať“ na takýto útok za desiatky až stovky dolárov (záleží od dĺžky a veľkosti útoku). Najväčšie útoky tohto druhu sú rádovo až v stovkách Gbps. Médiami v poslednej dobe u nás zarezonovali útoky na slovensko.sk, alebo web SHMÚ, známe sú taktiež útoky na weby médií po prezidentských voľbách v roku 2014. Bežné je bohužiaľ aj vydieranie DDoS útokmi, útočník uskutoční krátky (ale evidentný) útok a od vydieraného žiada platbu (napríklad v bitcoin) pod hrozbou ďalších útokov a odstavenia služieb.

Jednoduchý princíp, ďalekosiahle následky

Princíp útokov zneužívajúci protokoly postavené na UDP (nespojovo orientovaný protokol) je vo svojej podstate jednoduchý. Cieľom útoku je zahltiť obeť veľkým objemom dát (rádovo Gbps) tak, že sa k nej autentické požiadavky nedostanú, alebo nie je schopná na ne odpovedať. Základným predpokladom útoku je, že útočník má k dispozícii botnet a pozná množstvo serverov, na ktorých je dostupná zneužiteľná zraniteľnosť.

Dá sa to predstaviť, ako keby sme poslali otázku mailom na celú firmu, ale ako odosielateľa by sme podvrhli mail kolegu. Následkom by bolo množstvo odpovedí na adresu kolegu, ktoré by mu zahltili mailovú schránku a on by sa nemohol venovať svojej bežnej práci.

Ako sa DDoS útok realizuje

V praxi je útok realizovaný tak, že útočník (botnet) zašle požiadavku s podvrhnutou adresou na zraniteľný server, teda vytvorí paket, ktorý má ako adresu odosielateľa podvrhnutú adresu cieľa útoku. Podvrhnutie adresy má za následok, že server neodpovie útočníkovi, ale adresátovi útoku. Odpoveď na požiadavku útočníka je však násobne väčšia, a ak je dostupné veľké množstvo zraniteľných serverov, je možné vyvolať dostatočne veľký útok.

Útoky väčšinou využívajú staršie zraniteľnosti protokolov na serveroch, ktoré nie sú správne zabezpečené a nevyužívajú najnovšie verzie protokolov a systémov. Zneužívané protokoly sú bežne využívané a používa ich veľká časť zariadení a serverov pripojených do internetu. Zneužívané slabiny protokolov sa časom menia, objavujú sa nové zraniteľnosti, kým staršie sú postupne opravované. Preto je hrozba týchto útokov stále aktuálna a ohrozuje celý internetový svet.

V ďalšom dieli nášho miniseriálu sa pozrieme na jednotlivé techniky vzniku DDoS útokov a aké princípy v UDP protokoloch zneužívajú.

Ak vás tento článok zaujal a chcete dostávať mailovú notifikáciu, pri publikovaní podobných článkov o hackingu, sieťovej bezpečnosti, Linux serveroch, Cisco zariadeniach, či o programovaní, môžete sa prihlásiť na odber článkov.