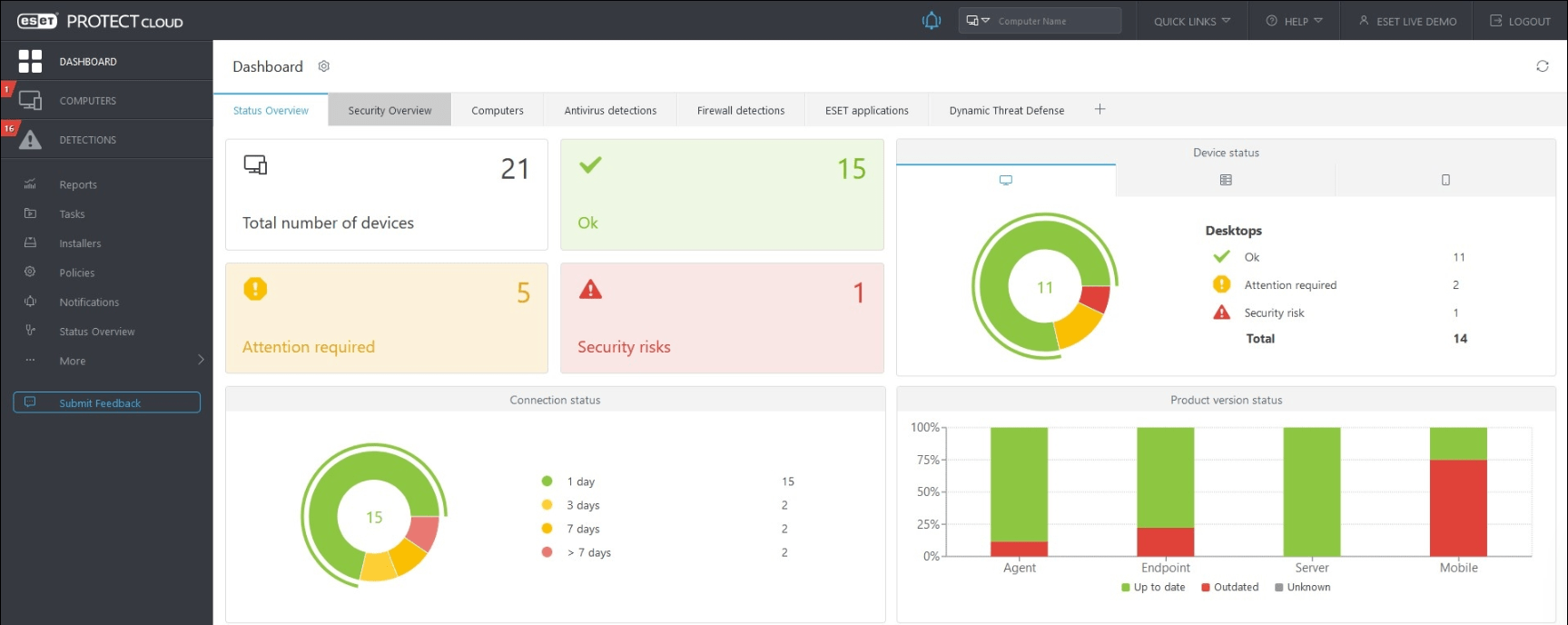

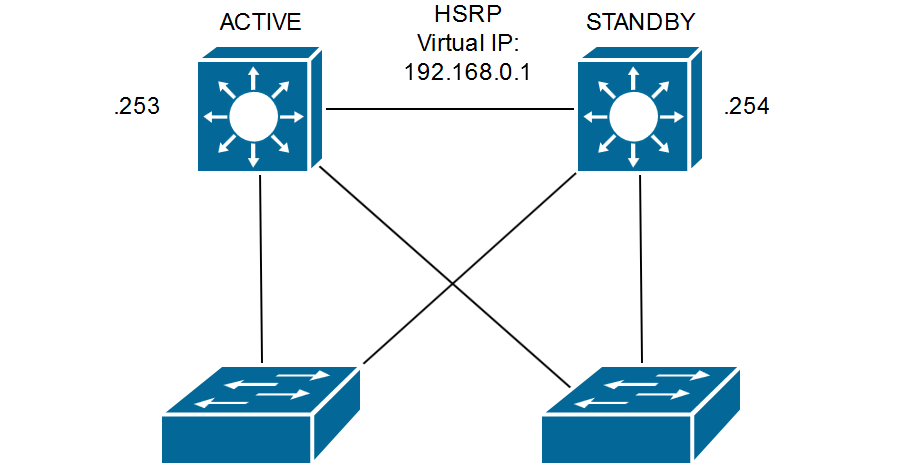

HSRP (Hot Standby Router Protocol) je proprietárny protokol od spoločnosti Cisco, ktorý zabezpečuje redundanciu v sieti a odolnosť voči výpadku default gateway. Je to jeden z najbežnejších protokolov, ale obsahuje zraniteľnosť, ktorá môže viesť k znefunkčneniu služby, alebo odpočúvaniu útočníkom. Ukážeme si, ako môže HSRP útok prebiehať a ako sa voči nemu brániť.

Konfigurácia HSRP

V našej simulácii budeme používať dva Cisco routre. Budeme zabezpečovať redundanciu default gateway pre vlan 10. router R1-NETVEL bude primárny router a R2-Netvel bude slúžiť ako backup. Konfiguráciu môžete vidieť nižšie.

R1-NETVEL#sh run int vlan 10 Building configuration... Current configuration : 134 bytes ! interface Vlan10 ip address 192.168.0.254 255.255.255.0 standby 10 ip 192.168.0.1 standby 10 timers 2 6 standby 10 preempt end

R2-NETVEL#sh run int vlan 10 Building configuration... Current configuration : 138 bytes ! interface Vlan10 ip address 192.168.0.253 255.255.255.0 standby 10 ip 192.168.0.1 standby 10 timers 2 6 standby 10 preempt standby 10 priority 95 end

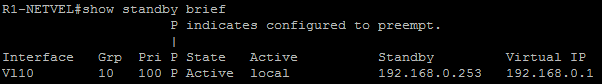

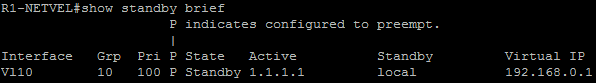

Ako môžeme vidieť vo výstupe príkazu show standby brief, router R1-NETVEL sa stal aktívny vďaka vyššej priorite, ktorá je implicitne 100 a R2-NETVEL sa dostal do stavu Standby nakoľko má nastavenú hodnotu priority na 95. Toto je stav, ktorý by sme si mohli želať v produkčnej sieti.

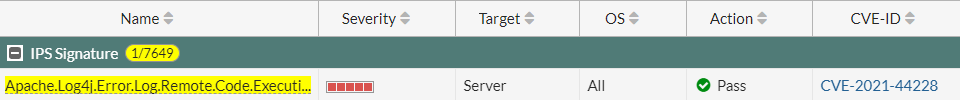

HSRP útok

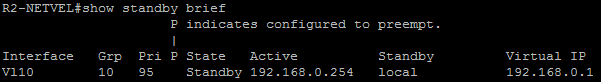

Cieľom útoku bude prevzatie role HSRP aktívneho routra našou útočnou stanicou, čím sa pripojenie buď znefunkční, alebo môžeme prevádzku odpočúvať. Použijeme nástroj Yersinia, ktorý sa nachádza na linuxovej distribúcii KALI, rovnako, ako v ostatných návodoch, kde sme sa venovali penetračnému testovaniu a etickému hackingu. Yersiniu spustíme nasledovným spôsobom.

root@kali:~#yersinia -G

Po kliknutí na záložku HSRP:

spustíme útok: Launch attack -> becoming ACTIVE router

vypneme útok: List attacks -> Cancel attack

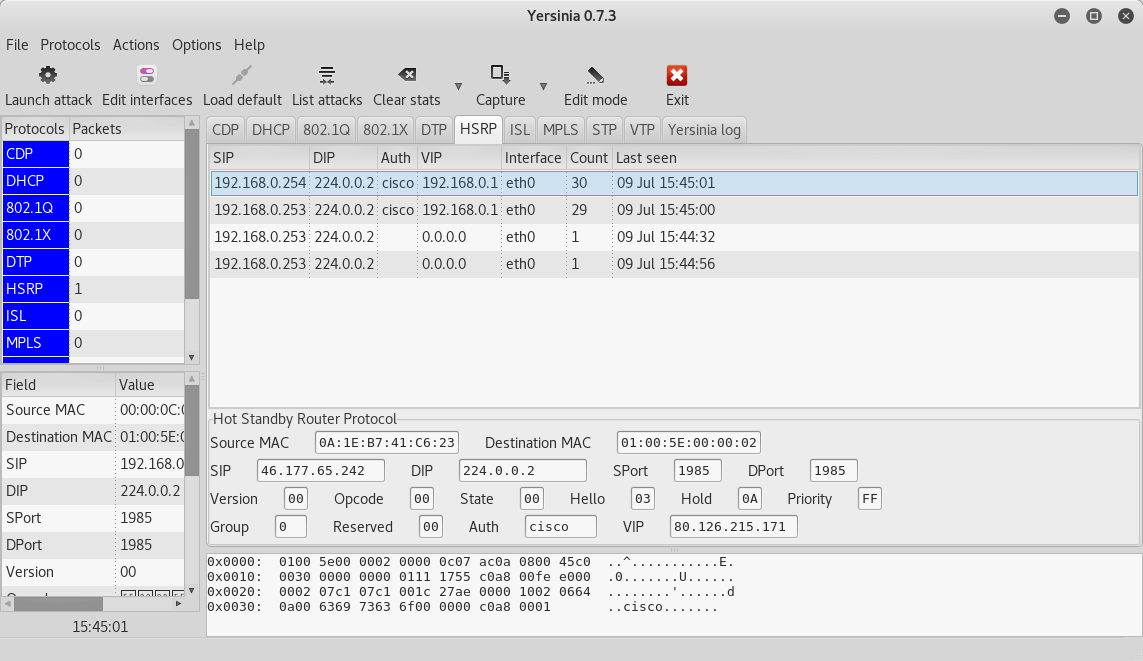

Keď spúšťame HSRP útok, zadáme zdrojovú IP adresu, pod ktorou chceme vystupovať. Nemusí byť ani v rovnakom subnete!

Ak si pustíme na routri debug hsrp, uvidíme, ako router R1-NETVEL zmení svoj stav najprv do stavu Speak a následne do stavu Standby.

![]()

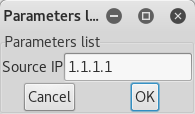

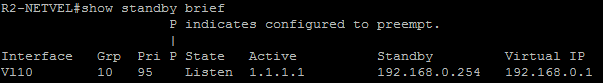

Výsledok útoku uvidíme po zadaní príkazu show standby brief . Vidíme, že oba routre prehlásili za aktívny router našu útočnú stanicu.

Tento útok vie byť veľmi nebezpečný, ale dá sa voči nemu jednoducho a efektívne brániť. Stačí nakonfigurovať autentizáciu medzi zariadeniami, čo je jednoriadková záležitosť. Podrobnosti konfigurácie nájdete napr. tu.

Ak vás tento článok zaujal a chcete dostávať mailovú notifikáciu, pri publikovaní podobných článkov o hackingu, sieťovej bezpečnosti, Linux serveroch, Cisco zariadeniach, či o programovaní, môžete sa prihlásiť na odber článkov.