Vzdialená správa zariadení v sieti je nutnosť. Ak máte jeden router, väčšinou postačí nastavenie statického hesla na danom zariadení. Čo ak máte v sieti stovky, alebo tisícky zariadení a dokonca niekoľko adminov? Alebo čo keď niekomu chcete odobrať, alebo pridať nejaké práva? Bolo by problematické vždy prekonfigurovať všetky zariadenia a mať jedno meno/heslo všade, nie je veľmi bezpečné. Tento problém rieši autentizačná služba, ako je napríklad RADIUS server.

Chcete získať 10 návodov na inštaláciu a konfiguráciu služieb na najnovšej verzii Linux Ubuntu 18.04 LTS? Pozrite sa na viac informácii o ebooku LINUX SERVER.

[maxbutton name=“E-BOOK – Linux Server“]

RADIUS (Remote Authentication Dial In User Service) je AAA protokol, ktorý zabezpečuje overenie užívateľa, ktorý sa hlási na zariadenie. Funguje to približne tak, že vy sa prihlásite na zariadenie, zadáte meno/heslo, zariadenie sa spýta RADIUS servera, či sú prihlasovacie údaje v poriadku, RADIUS pošle správu späť na zariadenie a vás buď pustí ďalej, alebo nie. Ide o komunikáciu klient-server, pričom klient je zariadenie, na ktoré sa hlásime.

Ukážeme si príklad

Budeme sa hlásiť na Cisco router, ktorý sa bude overovať voči FreeRadius serveru, čo je najpouživanejši RADIUS server na svete. FreeRadius je modulárny, škálovateľný a dokonca je open-source.

Inštalácia FreeRadius servera

V tomto prípade bude bežať na Linuxovej distribúcií Ubuntu 16.04 .

# apt-get install freeradius

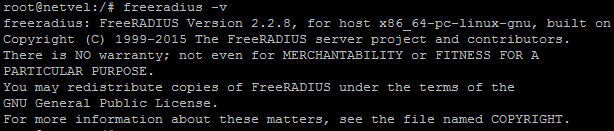

Kontrola verzie FreeRadius servera

Keď nám úspešne zbehne inštalácia, môžeme skontrolovať verziu FreeRadius servera.

# freeradius -v

Umiestnenie konfiguračných súborov

Všetky súbory, ktoré budeme upravovať, sa nachádzajú v nasledovnom priečinku.

# cd /etc/freeradius

Zariadenia, kde má prebiehať autentizácia

V súbore clients.conf pridáme adresný rozsah, z ktorého sa môžu overovať naše zariadenia a ich heslo. Ide o naše routre, switche a podobne.

# vim /etc/freeradius/clients.conf

client 192.168.1.0/24 {

secret = n3tv3l

}

Definícia užívateľov

V súbore users, zase definujeme meno/heslo našich adminov, ktorí sa hlásia na zariadenia. V tomto prípade ešte definujeme atribút špeciálne pre Cisco zariadenia (privilege level 15), aby sme sa prihlásili rovno do privilegovaného módu.

username: sipko

password: tajneheslo

# vim /etc/freeradius/users

sipko Cleartext-Password := "tajneheslo"

Service-Type = NAS-Prompt-User,

Cisco-AVPair = "shell:priv-lvl=15"

Logy

Logy nájdeme v súbore nižšie. Aby sa logy ukladli so správnym časom, je potrebné mať nastavený NTP server.

/var/log/freeradius/radius.log

Nakoniec spustíme náš RADIUS server

service freeradius start

Konfigurácia zariadenia, ktoré sa má autentizovať

Keď máme server spustený, môžeme nakonfigurovať naše zariadenia, ktoré sa majú overovať. V úvode som spomínal, že vo veľa prípadoch je lepšie mať autentizačný server, ako statické heslá, avšak, treba mať zároveň nastavené aj statické heslo pre prípad, že by RADIUS server bol nedostupný.

Ideálna politika je mať nastavený primárnu metódu overovania cez autentizačný server a keď je server nedostupný, tak použije lokálne overenie statickým heslom. V tomto prípade bude meno, heslo aj enable heslo „cisco“. Do produkčného prostredia je vhodné nastaviť lepšie heslo.

aaa new-model ! username cisco secret cisco enable secret cisco

Tu si definujeme IP adresu servera a nakonfigurujeme heslo, ktoré sme nastavili v súbore clients.conf

aaa group server radius RadiusGroup server-private 172.16.80.102 auth-port 1812 acct-port 1813 key n3tv3l

Definujeme si politiku pre autentizáciu a autorizáciu. Ako sme si povedali, najprv sa pokúsi overiť cez RADIUS (group RadiusGroup) a keď táto metóda zlyhá, skúsi statické heslo (local).

aaa authentication login default group RadiusGroup local aaa authorization exec default group RadiusGroup local

Ak je to potrebné, treba zadať aj zdrojovú IP adresu, pod ktorou bude router vystupovať pri overení voči serveru. IP adresa by mala sedieť s tým, čo sme nastavili v súbore clients.conf . Ja mám na interface vlan 3 nastavenú adresu 192.168.1.1 .

ip radius source-interface Vlan 3

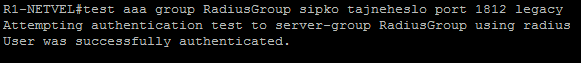

Overenie funkčnosti

V tomto bode by malo všetko fungovať. Funkčnosť si môžete otestovať buď prihlásením sa na router, alebo priamo z CLI routra nasledovným príkazom.

#test aaa group RadiusGroup sipko tajneheslo port 1812 legacy

Ak vás tento článok zaujal a chcete dostávať mailovú notifikáciu, pri publikovaní podobných článkov o hackingu, sieťovej bezpečnosti, Linux serveroch, Cisco zariadeniach, či o programovaní, môžete sa prihlásiť na odber článkov.