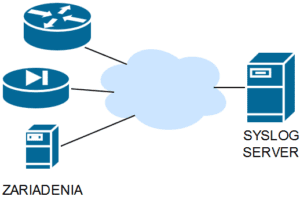

V sieti sa neustále niečo deje a udalosti sa následne do logov. Aby sme o logy neprišli, môžeme ich posielať na SYSLOG server, kde budú zálohované. Ukážeme si, ako nastaviť SYSLOG server v kombinácii s Cisco routrom.

Logy sú esenciálne napríklad pri hľadaní problému v sieti, alebo pri monitoringu rôznych udalostí na zariadeniach. Napríklad, útočníci sa po vniknutí do systému často snažia zmazať po sebe stopy, avšak, keď logy zálohujeme, bude pre neho náročnejšie po sebe „pozametať“.

SYSLOG je štandard, ktorý zabezpečuje centrálne zhromažďovanie logov zo zariadení. Zariadenia posielajú svoje logy na SYSLOG server, ktorý ich následne ukladá do súborov.

Konfigurácia SYSLOG severa

Ukážeme si príklad nastavenia open-source riešenia RSYSLOG, ktoré bude bežať na Linuxovej distribúcii Ubuntu 16.04 . V tejto distribúcii je defaultne vstavaný, takže ho netreba inštalovať, ale iba nastaviť a spustiť.

Všetko nastavujeme v konfiguračnom súbore nižšie:

/etc/rsyslog.conf

Odkomentujeme nasledovné riadky

# provides UDP syslog reception module(load="imudp") input(type="imudp" port="514") # provides TCP syslog reception module(load="imtcp") input(type="imtcp" port="514")

Pridáme nasledovné riadky

$template IpTemplate,"/var/log/%FROMHOST-IP%.log" *.* ?IpTemplate & ~

Týmto si zvolíme, kam sa budú logy ukladať a formát názvu cieľového súboru. V tomto prípade sa budú súbory nazývať podľa IP adresy zariadenia, z ktorého prichádzajú (X.X.X.X.log). Daný priečinok by mal mať práva na zapisovanie.

Spustenie

Keďže nám táto služba bežala defaultne, len nepríjmala žadne logy, stačí, ak ju iba reštartujeme, aby sa aplikovali naše zmeny v konfigurácii.

service rsyslog restart

Nastavenie odosielania logov na Cisco routri

Nastavíme IP adresu servera a ak je to potrebné, tak aj zdrojovú IP adresu, z ktorej dané zariadenie posiela logy.

R1-NETVEL(config)#logging host 172.16.80.102 R1-NETVEL(config)#logging source-interface Vlan3

Aby logy obsahovali aj správnu časovú značku, je vhodné, aby ste na routri mali nastavený aj NTP server.

Záver

Ako vidíme, ide o jednoduchú implementáciu na strane servera aj na strane zariadenia. Úžitok je pritom obrovský.

Ak vás tento článok zaujal a chcete dostávať mailovú notifikáciu, pri publikovaní podobných článkov o hackingu, sieťovej bezpečnosti, Linux serveroch, Cisco zariadeniach, či o programovaní, môžete sa prihlásiť na odber článkov.